🛡️ تحدي عملي: تحليل خوارزمية AES خطوة بخطوة | دليل شامل لفهم التشفير المتقدم

في عالم يتزايد فيه الاعتماد على تقنيات التشفير، تبرز خوارزمية AES (Advanced Encryption Standard) كأحد أعمدة الأمن الرقمي المعاصِر. فما هي هذه الخوارزمية؟

وكيف يمكن تحليلها وفهم طريقة عملها؟

في هذا التحدي العملي، سنكشف لك أسرار خوارزمية AES، مع تجربة تطبيقية لفهم عملية التشفير وفك التشفير خطوة بخطوة.

🧠 ما هو تشفير AES ولماذا هو مهم؟

AES هي خوارزمية تشفير تناظري (symmetrical encryption)، تم اعتمادها من قِبل المعهد الوطني للمعايير والتقنية الأمريكي (NIST) في عام 2001. تُستخدم لتأمين البيانات بسرية عالية، وتدخل في معظم التطبيقات الحديثة مثل:

| الاتصالات البنكية المشفرة |

| حماية ملفات التخزين السحابي |

| أنظمة VPN والشبكات الخاصة |

| تشفير قواعد البيانات |

🔍 كيف يعمل تشفير AES؟

تقوم AES بتشفير البيانات على مراحل متعددة تُعرف بـ”الجولات” (Rounds)، تختلف حسب طول المفتاح:

| AES-128: 10 جولات |

| AES-192: 12 جولة |

| AES-256: 14 جولة |

كل جولة تتضمن العمليات التالية:

| SubBytes | استبدال كل بايت باستخدام جدول الاستبدال (S-box) |

| ShiftRows | تدوير الصفوف في مصفوفة البيانات |

| MixColumns | خلط الأعمدة عبر عمليات رياضية |

| AddRoundKey | دمج المفتاح الفرعي بالجولة |

🧪 التحدي العملي: فك شفرة رسالة مشفّرة باستخدام AES

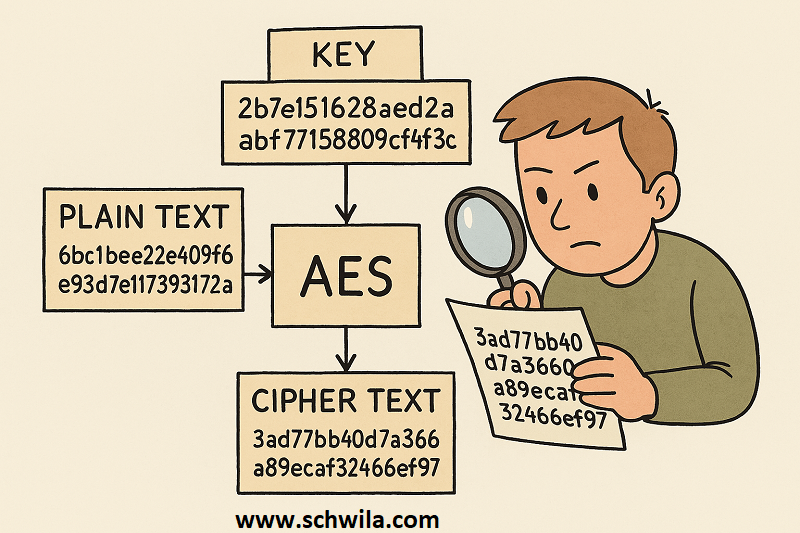

لنفترض أن لدينا الرسالة التالية (بصيغة Hex):

6bc1bee22e409f96e93d7e117393172a

والمفتاح المستخدم (AES-128):

2b7e151628aed2a6abf7158809cf4f3c

✅ المطلوب:

- تنفيذ عملية التشفير باستخدام AES

- مقارنة الناتج بالرسالة الأصلية

- فهم تأثير كل جولة على البيانات

🧰 أدوات مساعدة لفك وتحليل AES

لن تحتاج بالضرورة إلى كتابة كود من الصفر، يمكنك استخدام أدوات احترافية مثل:

| CyberChef | أداة متقدمة لتحليل الشيفرات ومعالجة البيانات |

| OpenSSL | مكتبة قوية تدعم تشفير AES في أنظمة Linux/Windows |

| AES online tools | مثل aesencryption.net |

🔧 تطبيق عملي باستخدام Python

لنفترض أنك مبرمج وتود تنفيذ التحدي باستخدام بايثون. إليك نموذج شيفرة لفهم العملية:

from Crypto.Cipher import AES

from binascii import unhexlify

key = bytes.fromhex("2b7e151628aed2a6abf7158809cf4f3c")

data = bytes.fromhex("6bc1bee22e409f96e93d7e117393172a")

cipher = AES.new(key, AES.MODE_ECB)

cipher_text = cipher.encrypt(data)

print(cipher_text.hex())

🔎 الناتج:

3ad77bb40d7a3660a89ecaf32466ef97

هذا هو النص المشفّر باستخدام AES-128 في نمط ECB، ويمكنك الآن محاولة فك تشفيره باستخدام نفس المفتاح.

📈 مقارنة أنماط تشغيل AES

توجد عدة أنماط (Modes) تستخدم مع AES، ويؤثر كل نمط على طريقة التعامل مع الكتل:

| ECB (Electronic Codebook) | كل كتلة تُشفّر بشكل مستقل — سهل الفهم لكنه غير آمن عند تكرار البيانات. |

| CBC (Cipher Block Chaining | كل كتلة تعتمد على سابقتها — أكثر أماناً. |

| CFB، OFB، CTR | تُستخدم لتشفير تدفقي (Stream Encryption). |

🔐 التحدي المتقدم: محاولة كسر AES؟

من الناحية النظرية، AES-128 آمن جداً طالما أن المفتاح محفوظ جيداً. قوة هذه الخوارزمية تعني أن:

- كسر تشفير AES بالقوة الغاشمة (Brute-force) يتطلب مليارات السنين حتى باستخدام أقوى الحواسيب الحالية.

- التهديد الحقيقي يكمن في إدارة المفاتيح، وليس الخوارزمية نفسها.

🎯 كيف تطور مهاراتك في تحليل الشيفرات مثل AES؟

| تعلم الرياضيات وراء التشفير | الجبر الخطي، المجالات المنتهية (Galois Fields) |

| مارس عبر التحديات | شارك في مسابقات CTF (Capture The Flag) |

| جرب فك تشفير تطبيقات حقيقية | باستخدام أدوات مثل Wireshark لتحليل الشبكات. |

| قرأ RFCs والمصادر الرسمية | لفهم كل نمط تشغيل ومتى يُستخدم. |

✅ خلاصة المقال

- خوارزمية AES هي حجر أساس في الأمن السيبراني الحديث.

- فك تشفيرها لا يعني كسرها بل فهم مراحل التشفير وكيفية تنفيذها.

- التحدي العملي يُساعدك على استيعاب المفاهيم النظرية وتجربتها بيدك.

- أدوات مثل Python وCyberChef تُمكنّك من تحليل النصوص المشفرة مباشرة.

إذا كنت جادًا في دخول عالم التشفير وتحليل البيانات، فابدأ الآن بتجربة هذه التحديات البسيطة، وارتقِ تدريجيًا نحو الشيفرات المعقدة. العالم ينتظر من يحمي بياناته 🔐💻